新版個資法即將上路,相關案例探討.....

以下案例與新版個資法第8,9,15,18,27等條文相關

http://www.microsoft.com/taiwan/security/Business-Ready-Security/pdpa/default.aspx

![]()

http://www.microsoft.com/taiwan/security/Business-Ready-Security/pdpa/case_2.aspx#content_start

![]()

http://www.microsoft.com/taiwan/security/Business-Ready-Security/pdpa/case_4_2.aspx#content_start

![]()

![]()

![]()

http://www.ithome.com.tw/privacylaw/article/62900

新法施行後,受到衝擊最大的就是,先前沒有納入舊版《電腦處理個人資料保護法》的所有非公務機關,包括自然人、法人或其他團體等。」萬幼筠說,非公務機關公司大小和營運規模差異甚大,擁有的個人資料不一樣,連可能遺失個人資料甚至因此造成當事人損失的方式也不一樣,一旦成為新版《個人資料保護法》規範的對象,只要擁有1筆以上的個人資料,就必須遵照該法蒐集、處理、利用、傳輸甚至刪除的規範,否則,還有民、刑事的懲罰,對企業影響層面甚巨。

由於新版個資法打破舊法行業別適用的限制,未來不論企業規模大小、個資數量多寡,都受到新版個資法嚴格規範,加上舉證責任倒置,企業必須負起證明企業本身無過失的舉證責任。在距離新版個資法公告施行大約還有一年時間,企業可以參考英國在2009年6月頒布的英國個人資料保護標準BS 10012,從PDCA的循環落實企業的個資保護措施。

BS 10012個資保護標準的10大實務作法(1) http://diigo.com/0jqre

目前英國BSI推出的BS 10012英國個資保護標準的作法,符合臺灣新版個資法精神,企業可藉此作為因應新版個資法的最佳實務

BS 10012個資保護標準的10大實務作法(2) http://diigo.com/0jqrr

《個人資料保護法》通過後,企業也必須回頭審視手邊擁有的個人資料,是否是當事人提供或間接蒐集而來,而這些個資使用目的是否已有變更,這些個資狀態都攸關企業未來在使用這些個資時,是否必須再取得當事人同意

BS 10012個資保護標準的10大實務作法(3) http://diigo.com/0jqs1

個資法實行對於學校營運的衝擊與影響

注意p.21-24所說的Plan重點:「政策內容不明確、沒有成立個人資料管理委員會、對人員教育訓練不足、沒有編列預算準備引進相關安全系統」。p.25-29所說的Do重點:「彙整出各單位檔案清單與個資類別清單後,逐一分析C,P,U,完成盤點個資清單在各單位的流向,評估風險是否獲得控管」,而p.30-33的Do重點:「有沒有部署和室的個資保護監控工具」與「記錄保存個資流向與軌跡(也就是Log記錄還能還原真實情況)」與「有沒有宣告隱私權政策」與「有沒有輔導各部門重新檢視委外合約」。p.34所說的Check程序:「企業有無落實內部稽核、管理階層審查等」。最後,p.35提到企業開始Act:「著手預防矯正改善措施」。假設企業完成一個循環PDCA而學到如何保護個資的經驗,下一循環的PDCA再度開始,由企業努力持續維護個資保護制度更加精進。

個資法衝擊下 企業對資安風險、管理與稽核的因應之道

注意其第4頁的重點:「1. 擴大保護客體、2. 普遍適用主體、3. 增修行為規範、4. 強化行政監督、6. 調整責任內涵」,以及第10頁的實施困境:「1.被動的隱私保護意識、2.被視為100%IT議題、3.無法確認法令遵循度、4.無法盤點個人資料、5.角色權責與存取權限不明、6.資源有限,資料無限、7.難以瞭解可能的衝擊、8.難提出善良管理證據」,以及第15頁的執行元素:「隱私衝擊分析(PIA)、分析業務活動資料熱點與關鍵環境、個人資料存取權責表、個人資料保護控管風險分析、選擇合適工具部署與監控、留存保護活動記錄與軌跡、數位鑑識與犯罪/舞弊偵防、PDCA」,以及第16,17頁的圖示。

教育機構個人資料保護工作事項

教育機構個人資料保護檢核表

個人資料保護實務與稽核準備(上)

一、政策與保護要點

為使組織有既定之個人資料保護策略與方向,首要工作為訂定及公布組織之個人資料保護政策與要點,清楚定義組織內部一致之保護政策,同時提供個資當事人了解自身之相關權利與義務。稽核要點如下:

(一)個人資料之蒐集、處理或利用,是否有法源依據或符合特定目的?

(二)是否訂定個人資料保護政策及管理要點?此政策應涵蓋與適用之範圍及對於個人資料保護之管理方向。

(三)是否準備個人資料提供同意書以請求當事人之意向?同意書應載明個資當事人所有法律賦予之權利及組織保密之責任等等。

二、角色與管理責任

公務機關保有個人資料檔案者,應指定專人辦理安全維護事項…[2] ;國外盛行之隱私長角色,可供國內組織參考,同時再由隱私長發展個資保護組織架構。在角色與管理責任可能出現的爭議點是:個人資料保護應由資訊人員主責或其他專責人員負責?會出現這個議題也是因為現行個人資料大多透過電腦記錄、儲存及傳送,建議組織可依業務特性,分析及決定個資管理角色與責任。稽核要點如下:

(一)個資保護組織架構是否包括管理階層人員?檢視個人資料管理由上至下(Top down)的管理方式。

(二)是否提供合宜之聯絡方式予個資當事人?以利個資當事人行使其權利。

(三)個資保護組織架構之人員是否清楚應盡之權責事項?測試相關人員對個人資料之認識與管理能力。

(四)是否建立個人資料防護之教育訓練程序?藉由檢視訓練內容及紀錄確認人員之認知與技能,了解組織內所有人是否皆完成基本之認知課程。另外針對個人資料管理,組織應特別再提供進階訓練。

三、通知與應變程序

對組織而言,最讓人擔心害怕的事,恐怕是個資事件發生時,通報者是外部人員或是受害者直接告知。組織違反個人資料保護法時,應在查明個資事件後,以適當方式通知當事人。[2] 稽核要點如下:

(一)是否建立個人資料審視管理程序,定期檢視違反個資保護之徵兆與可能之趨勢?

(二)檢視通知與應變程序是否排定測試計畫,並確認其可行性。

(三)個資事件發生後,是否視應變需要重新調整管理計畫?同時得確認後續管理計畫之有效性。

(四)是否留存所有通知與應變程序之紀錄,做為日後分析與處理經驗分享使用?

四、委外管理

受公務機關或非公務機關委託蒐集、處理或利用個人資料者,於本法適用範圍內,視同委託機關。[2]第4條。委外管理之所以重要,是因為不論公務機關或非公務機關個人資料蒐集、處理及利用等程序委外皆有相當高的機會與比例,委外管理不可不慎。稽核要點如下:

(一)是否於合約中載明應遵循組織之個人資料保護管理原則?

(二)是否具備對個資事項之稽核權?確認組織是否派員執行稽核、稽核頻率及稽核紀錄等。確認委託機關之防護要求等級應與組織相同,以確保風險發生之可能性。

(三)委外機關管理受委託之個人資料是否與組織之管理等級相同?

五、其他管理稽核事項

(一)檢視當事人行使個人資料保護法所賦予之權利時,組織回應之程序與方法,可確認組織能否於限定期間內回覆?依[2]第13條規定,得依當事人不同之請求權利於15日或30日內完成准駁之決定。能否設計妥適回應流程,且即時回覆個資當事人,應列為稽核要點之一。

(二)可攜式媒體是否訂定個人資料儲存、傳送之管理程序?隨身碟、平版式電腦及智慧型手機之盛行,相對地也提高資安事件之風險程度;若這些裝置未納入資料保護與控管的範圍,則未來可能成為風險發生之最大來源。

(三)是否訂定銷毀程序,包括紙本資料及電子檔案等不同之處置程序?確定銷毀過程皆留下紀錄,並可被再次顯現?

(四)是否定期進行管理階層審查,以確認個人資料保護政策之合宜性、個資事件趨勢及處理之有效性,甚至是因為內在或外在環境的改變而需要調整的管理程序?

(五)個人資料是否有國際傳輸行為?除考量是否符合本國法律外,亦應考量雙方管理程序與交換技術之操作安全?

個人資料保護實務與稽核準備(下)

一、應用系統開發與維運

應用系統不論是自行或委外開發,皆應訂定系統安全規格及分析。特別是若要利用系統處理個人資料時,更應特別注意安全要求。現今組織不乏委外開發(甚至是跨國開發)資訊系統之案例,往往因為開始時疏忽安全設計,合約結束後又未確認所有個人資料已刪除或充分移轉至組織自行管理,而導致個人資料外洩事件層出不窮。

─稽核要點如下:

(一)是否加入個人資料安全之規格分析?系統開發完成時,是否就已知之弱點,執行源碼檢測?

(二)是否考量系統個人資料報表或紀錄產出時,加入遮蔽機制?

(三)系統開發人員是否擁有正式維運系統個人資料之存取權限?

(四)檢視資料庫若有個人資料是否考量加密?特別是資料庫中若包含特種或敏感個資時,應檢視加密或遮蔽處理,包括檢視加密長度、金鑰管理等等。

二、存取控制

個人資料保護法清楚定義特種個資蒐集有所限制,這些限制也表示個資依個資衝擊分析或風險評鑑結果,應建置不同之存取控制機制。有鑑於個人資料多具備數位與實體兩種形式,因此存取控制機制應包括邏輯防護及實體安全等管控方式。

─稽核要點如下:

(一)是否採取獨立性與職責分工原則,訂定以角色(Role based)為基礎的存取控制機制?檢視是否具備個資處理或利用之授權表,清楚定義每個角色之存取權限。

(二)特種個資或具敏感性個資是否加強系統使用者的認證方式?是否使用類似帳號密碼,輔以生物辦識或憑證等雙重認證方式。

(三)是否建置數位版權管理工具(Digital Right Management)?管控使用者存取特種個資或具敏感性個資之相關行為,包括列印、轉寄、複製或畫面擷取等行為。

(四)是否允許遠端連線個人資料?應檢視遠端連線存取之組態設定,是否包括VPN或加密等連線管控。

三、舉證與日誌保存

非公務機關違反個人資料保護法,致個人資料遭不法蒐集、處理、利用或其他侵害當事人權利者,負損害賠償責任,但能證明其無故意或過失者,不在此限。[2]第29條。舉證與日誌保存對組織而言往往是一大挑戰,是否具備足夠技術能力去偵測異常事件、證據保存及日誌是否能被追溯至事件發生日,則考驗著管理者的能耐。

─稽核要點如下:

(一)是否訂有系統日誌或紀錄等保存程序?個人資料不一定都儲存在同一套系統或電腦上,應確認是否有系統日誌保留之一致程序及方法。若有不同系統存在時,應檢視既定之保留與設定程序。

(二)確認日誌或紀錄之權責管理與儲存方式。應檢視擁有個人資料之系統日誌是否已設定事件稽核日誌。

(三)日誌或紀錄是否有建置備份機制或獨立專責管理人員,且定期審視稽核日誌。

(四)確認日誌或紀錄保留之時間。主要是因為損害賠償請求權,自請求權人知有損害及賠償義務人時起,因二年間不行使而消滅;自損害發生時起,逾五年者,亦同。[2]第30條。如果個人資料是儲存在資料庫,則應檢視日誌留存之組態設定,上述期間之日誌是否皆可以讀取。考量系統可能發生組態設定錯誤、系統毀損或硬碟空間不足等問題,故應指派專人定期審視或稽核日誌,以確認其可讀取性;而為維護事件稽核之獨立與不受誤用等,應檢視系統管理者是否具備存取日誌之權限。

四、其他技術稽核事項

(一)是否使用網路個資掃描工具,以確認並未有個資外洩事宜?

(二)是否使用資料外洩防護控管(Data Loss Prevention)工具,限制或記錄個人資料讀取、寫入、複製、刪除及列印等工作?

以上概述之技術稽核要點,仍應就組織之特有資訊環境及個人資料屬性進行調整,以達最佳技術治理之績效。

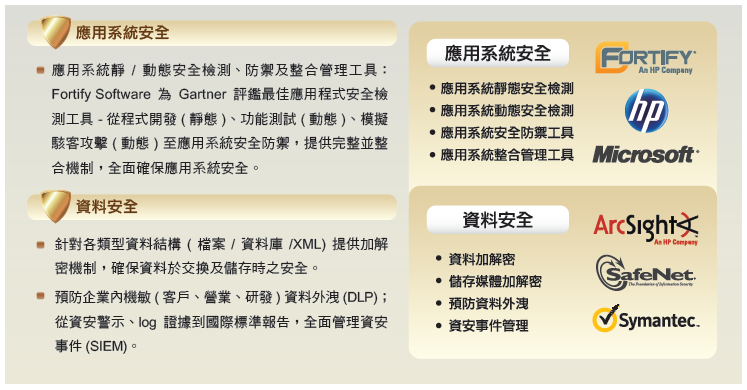

善用工具 因應個資法挑戰

2021年3月15日下午6:25

Ride cancellation is very common, as are post-ride cancellation issues, especially those involving a cancellation charge. As a result, Uber has implemented a two-sided cancellation procedure to ensure that neither passengers or drivers are penalised for cancelling a bus.

If a driver arrives on time at the pick-up location but the passenger does not, the Uber Clone app allows the driver to start a 5-minute countdown. During this time, the app sends the rider multiple updates and confirms whether or not a driver is present near the pick-up spot.

2021年3月18日下午5:41

Social Media Optimization

Android is the best tool for making social applications. Since social media has become one of the most influential ways of marketing, business mobile apps must have social media capabilities. Android App Development company applications will also further connect with a broader range of social media platforms, making it easier for businesses to spread the word.Greater user interaction is assured by connecting the app to social media sites like Facebook, Twitter, and Instagram.